Vorteile von Roles & Access Rights

- Zentrale Vorgaben für den Know-how-Schutz sicher im ganzen Unternehmen umsetzen

- Die Möglichkeiten eines besonders leistungsfähigen und dynamischen Rechtesystems nutzen

- Mit Projektrollen für Geltungssicherheit sorgen und zugleich die Kollaboration unterstützen

Setzen Sie Vorgaben für den Know-how-Schutz sicher im ganzen Unternehmen um

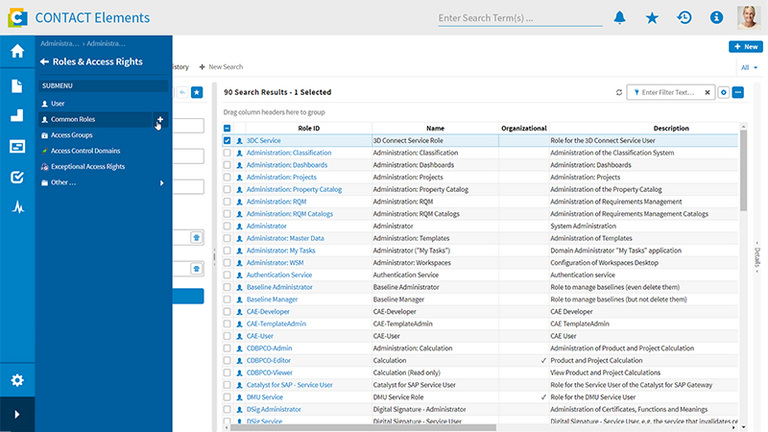

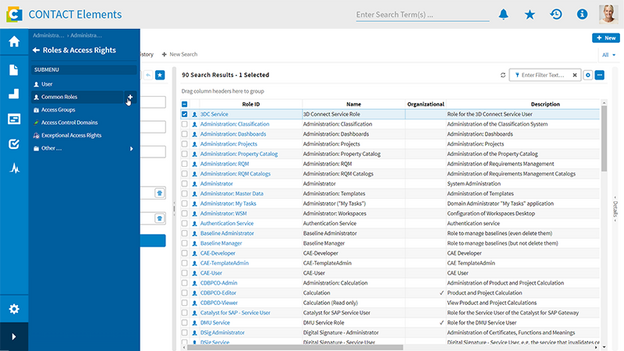

Effektiver Datenschutz erfordert ein ganzheitliches Vorgehen in den Bereichen Forschung und Entwicklung sowie Fertigung und Service. Seine Umsetzung erfolgt mit CONTACT Elements Roles & Access Rights über zentrale Serverelemente und Policies, die den Zugriff auf die Daten über den gesamten Lebenszyklus eines Produkts oder Projekts regeln und protokollieren. Diese Zugriffsregeln lassen sich einfach und fachlich zielsicher definieren und pflegen. Auf Basis dessen schöpfen Sie das Potenzial vollständiger und aktueller Daten für die weltweite Zusammenarbeit optimal aus.

Effektiver Datenschutz erfordert ein ganzheitliches Vorgehen in den Bereichen Forschung und Entwicklung sowie Fertigung und Service. Seine Umsetzung erfolgt mit CONTACT Elements Roles & Access Rights über zentrale Serverelemente und Policies, die den Zugriff auf die Daten über den gesamten Lebenszyklus eines Produkts oder Projekts regeln und protokollieren. Diese Zugriffsregeln lassen sich einfach und fachlich zielsicher definieren und pflegen. Auf Basis dessen schöpfen Sie das Potenzial vollständiger und aktueller Daten für die weltweite Zusammenarbeit optimal aus.

Nutzen Sie die Möglichkeiten eines leistungsfähigen und dynamischen Rechtesystems

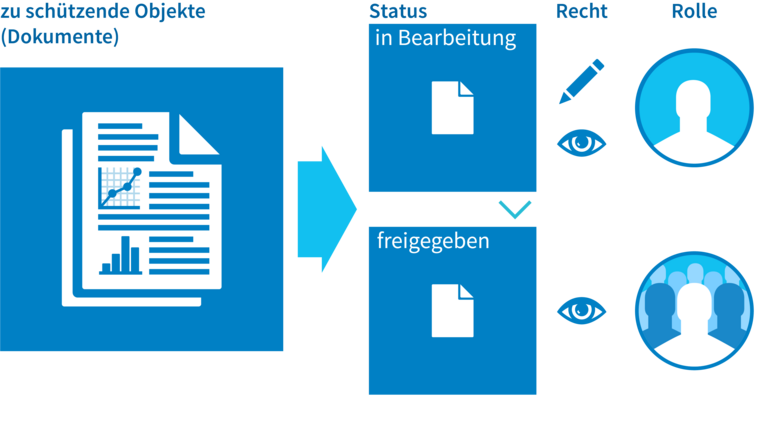

CONTACT Elements sichert den Schutz sensibler Daten zuverlässig durch automatisierte Verfahren. Eigenschaften eines Dokuments oder einer Komponente wie Vertraulichkeit, Entwicklungs-Reifegrad oder auch Produktklasse bestimmen automatisch die passende Schutzklasse. Mittels des dynamischen, durch Prädikate gesteuerten Rechtesystems auch dann, wenn ihre Werte sich ändern.

CONTACT Elements sichert den Schutz sensibler Daten zuverlässig durch automatisierte Verfahren. Eigenschaften eines Dokuments oder einer Komponente wie Vertraulichkeit, Entwicklungs-Reifegrad oder auch Produktklasse bestimmen automatisch die passende Schutzklasse. Mittels des dynamischen, durch Prädikate gesteuerten Rechtesystems auch dann, wenn ihre Werte sich ändern.

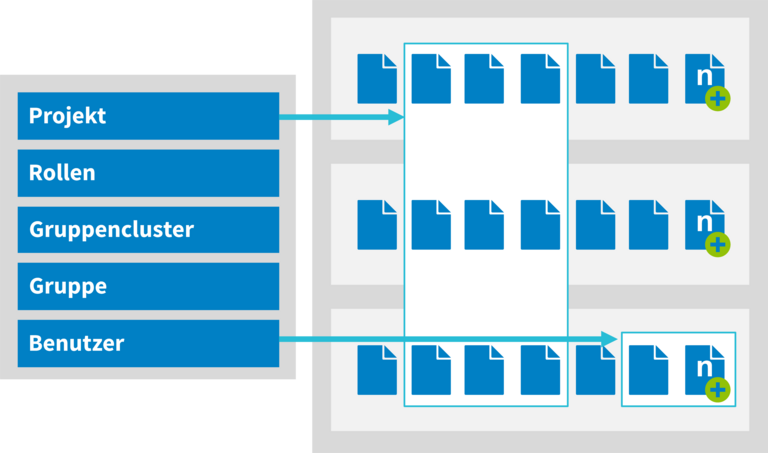

Sorgen Sie mit Projektrollen für Geltungssicherheit und unterstützen Sie zugleich die Kollaboration

Mitarbeiter ändern ihre Zugehörigkeit zu organisatorischen Einheiten wie einem Projekt, einem Standort oder einer Abteilung. Statt dann manuell eingreifen zu müssen, aktiviert das dynamische Rechtesystem auch hier die Rechte automatisch – und zwar anhand der Mitgliedschaft zu der spezifisch für ebenjene Einheit definierten Rollen und Rechte. Projekt- und/oder standortspefzifische Rechte für Projektleiter, Konstrukteure oder Qualitätsmanagement können Sie so automatisch zuweisen.

Sorgen Sie mit Projektrollen für Geltungssicherheit und unterstützen Sie zugleich die Kollaboration

Mitarbeiter ändern ihre Zugehörigkeit zu organisatorischen Einheiten wie einem Projekt, einem Standort oder einer Abteilung. Statt dann manuell eingreifen zu müssen, aktiviert das dynamische Rechtesystem auch hier die Rechte automatisch – und zwar anhand der Mitgliedschaft zu der spezifisch für ebenjene Einheit definierten Rollen und Rechte. Projekt- und/oder standortspefzifische Rechte für Projektleiter, Konstrukteure oder Qualitätsmanagement können Sie so automatisch zuweisen.

Mitarbeiter ändern ihre Zugehörigkeit zu organisatorischen Einheiten wie einem Projekt, einem Standort oder einer Abteilung. Statt dann manuell eingreifen zu müssen, aktiviert das dynamische Rechtesystem auch hier die Rechte automatisch – und zwar anhand der Mitgliedschaft zu der spezifisch für ebenjene Einheit definierten Rollen und Rechte. Projekt- und/oder standortspefzifische Rechte für Projektleiter, Konstrukteure oder Qualitätsmanagement können Sie so automatisch zuweisen.

Verwandte Elemente

Know-how-Schutz und zuverlässiger Betrieb durch sichere Log-in-Verfahren, Systemprotokolle und Verschlüsselung

Setzen Sie auf maximale Sicherheitsstandards mit einem umgehend an aktuelle Erkenntnisse über neue Schwachstellen angepassten System

Sorgen Sie mit vollständig HTTPS-basierter Kommunikation für verlässliche Transportverschlüsselung

Stellen Sie Zugriffsschutz durch personalisierte Logins und Multifaktor-Authentifizierung sicher

Sorgen Sie für Vertraulickeit, Authentizität und Integrität Ihrer Daten durch kombinierte Verschlüsselungsverfahren

Dokumente und Elemente des virtuellen Produkts schneller freigeben und regulatorische Vorgaben erfüllen

Beschleunigen Sie Umlaufverfahren von Prüf- und Genehmigungsprozessen

Erfüllen Sie regulatorische Vorgaben und erhöhen Sie die Geltungssicherheit und Prozessverbindlichkeit

Intelligente Dokumentenlogistik: Wissen unternehmensweit organisieren und gemeinsam nutzen

Machen Sie alle wichtigen Dokumente

an jedem Arbeitsplatz verfügbar

Sparen Sie wertvolle Zeit beim Suchen

nach Dokumenten

Schützen Sie wertvolles Know-how

Beschleunigen Sie Prüf- und

Freigabeprozesse

Erfüllen Sie viel einfacher

regulatorische Vorgaben

Weitere Informationen

Sie möchten mehr über dieses Thema erfahren? Wählen Sie aus einem der folgenden Informationsangebote.