IT-Sicherheit mit bewährten Technologien und Standards gewährleisten

Informationssicherheit ist wesentlich für die digitale Transformation. Allein 2024 entstand der deutschen Wirtschaft durch Cyber-Angriffe ein Gesamtschaden von 266 Milliarden Euro (Bitkom). Um sich davor zu schützen, brauchen Unternehmen eine resiliente IT-Sicherheitsarchitektur. In diesem Kontext sind viele Themen relevant, darunter Daten- und Know-how-Schutz, Compliance-Anforderungen, Nachweispflichten für die Produkthaftung oder die Abbildung von Rollen- und Rechtekonzepten in der Benutzerverwaltung. Mit CONTACT Elements werden Sie diesen Anforderungen gerecht. Bewährte Sicherheitskonzepte und leistungsstarke Software-Lösungen ermöglichen eine sichere, durchgängige Digitalisierung Ihrer Geschäftsprozesse.

Vorteile von Security

- Robuste IT-Sicherheitsarchitektur für verlässlichen Betrieb

- Einfache und sichere Benutzerverwaltung und Authentifizierung

- Verlässlicher Zugriffsschutz durch personalisierte Logins und Multifaktor-Authentifizierung (MFA)

- Umfassende Verschlüsselung für sichere Datenübertragung

- Sicherstellung der Vertraulichkeit, Authentizität und Integrität der Daten

Robuste IT-Sicherheitsarchitektur für verlässlichen Betrieb

Die Sicherheitsarchitektur von CONTACT Elements basiert auf aktuellen Standards und Vorkonfigurationen. Diese gewährleisten einen sicheren Systembetrieb und verlässlichen Schutz vor Cyber-Angriffen. Dank des effektiven Incident-Managements können Sie Sicherheitsvorfälle schnell erkennen und beheben. Zudem hilft Elements mit seiner Komponentenarchitektur und transparenten Änderungsprozessen für Konfiguration und Software dabei, Anforderungen an die IT-Sicherheit zu erfüllen und Änderungen zu dokumentieren. Ereignisprotokolle und Monitoring-Schnittstellen erleichtern die Integration in bestehende Informationssicherheits-Managementsysteme (ISMS).

Robuste IT-Sicherheitsarchitektur für verlässlichen Betrieb

Die Sicherheitsarchitektur von CONTACT Elements basiert auf aktuellen Standards und Vorkonfigurationen. Diese gewährleisten einen sicheren Systembetrieb und verlässlichen Schutz vor Cyber-Angriffen. Dank des effektiven Incident-Managements können Sie Sicherheitsvorfälle schnell erkennen und beheben. Zudem hilft Elements mit seiner Komponentenarchitektur und transparenten Änderungsprozessen für Konfiguration und Software dabei, Anforderungen an die IT-Sicherheit zu erfüllen und Änderungen zu dokumentieren. Ereignisprotokolle und Monitoring-Schnittstellen erleichtern die Integration in bestehende Informationssicherheits-Managementsysteme (ISMS).

Die Sicherheitsarchitektur von CONTACT Elements basiert auf aktuellen Standards und Vorkonfigurationen. Diese gewährleisten einen sicheren Systembetrieb und verlässlichen Schutz vor Cyber-Angriffen. Dank des effektiven Incident-Managements können Sie Sicherheitsvorfälle schnell erkennen und beheben. Zudem hilft Elements mit seiner Komponentenarchitektur und transparenten Änderungsprozessen für Konfiguration und Software dabei, Anforderungen an die IT-Sicherheit zu erfüllen und Änderungen zu dokumentieren. Ereignisprotokolle und Monitoring-Schnittstellen erleichtern die Integration in bestehende Informationssicherheits-Managementsysteme (ISMS).

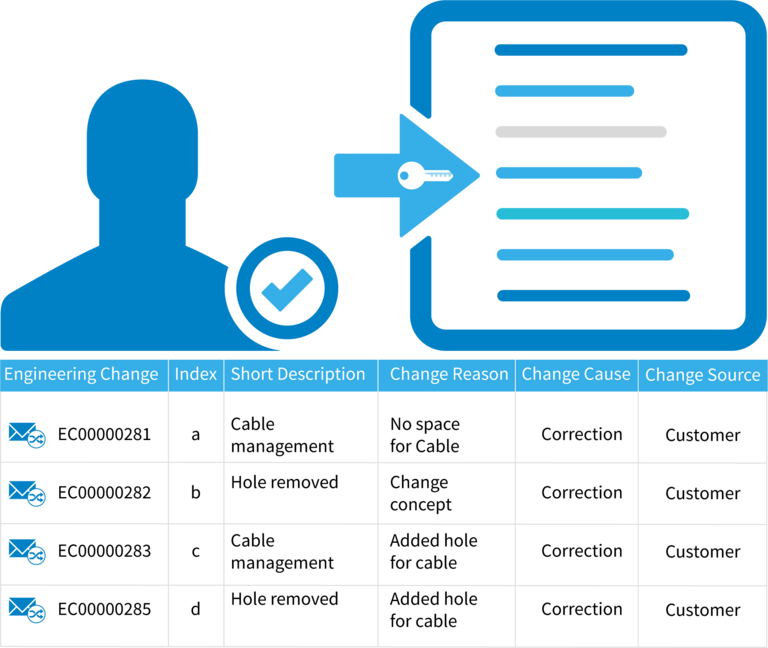

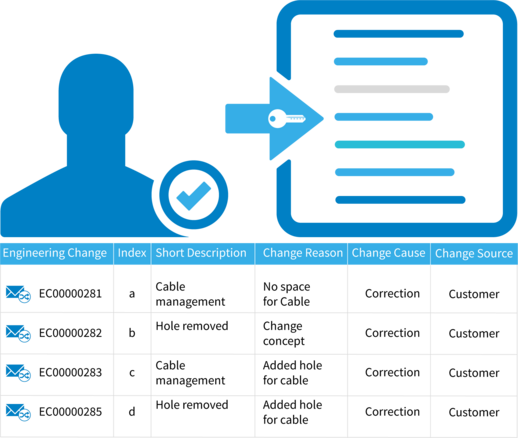

Sichere Benutzerverwaltung und Authentifizierung

Mit CONTACT Elements verwalten Sie Benutzer*innen und Zugriffsrechte in der Plattform oder über ein bestehendes Identity & Access Management (IAM). Elements unterstützt sichere Login-Verfahren wie passwortloses Single Sign-On (SSO) und bietet flexible Passwortregeln, um Compliance-Anforderungen zu erfüllen. Zusätzlich sichert die Multifaktor-Authentifizierung (MFA) den Zugriff auf Systeme, Netzwerke und Datenbanken sowie physische Standorte ab. Über standardisierte Schnittstellen binden Sie IAM-Lösungen wie Microsoft Entra oder Keycloak in Ihre IT-Landschaft ein. Sie profitieren von reibungslosen IT-Prozessen und reduzierten Verwaltungskosten.

Sichere Benutzerverwaltung und Authentifizierung

Mit CONTACT Elements verwalten Sie Benutzer*innen und Zugriffsrechte in der Plattform oder über ein bestehendes Identity & Access Management (IAM). Elements unterstützt sichere Login-Verfahren wie passwortloses Single Sign-On (SSO) und bietet flexible Passwortregeln, um Compliance-Anforderungen zu erfüllen. Zusätzlich sichert die Multifaktor-Authentifizierung (MFA) den Zugriff auf Systeme, Netzwerke und Datenbanken sowie physische Standorte ab. Über standardisierte Schnittstellen binden Sie IAM-Lösungen wie Microsoft Entra oder Keycloak in Ihre IT-Landschaft ein. Sie profitieren von reibungslosen IT-Prozessen und reduzierten Verwaltungskosten.

Mit CONTACT Elements verwalten Sie Benutzer*innen und Zugriffsrechte in der Plattform oder über ein bestehendes Identity & Access Management (IAM). Elements unterstützt sichere Login-Verfahren wie passwortloses Single Sign-On (SSO) und bietet flexible Passwortregeln, um Compliance-Anforderungen zu erfüllen. Zusätzlich sichert die Multifaktor-Authentifizierung (MFA) den Zugriff auf Systeme, Netzwerke und Datenbanken sowie physische Standorte ab. Über standardisierte Schnittstellen binden Sie IAM-Lösungen wie Microsoft Entra oder Keycloak in Ihre IT-Landschaft ein. Sie profitieren von reibungslosen IT-Prozessen und reduzierten Verwaltungskosten.

Umfassende Verschlüsselung für sichere Datenübertragung

Anwender*innen und System kommunizieren über das abhörsichere HTTPS-Protokoll. Auch der Datenaustausch zwischen Systemkomponenten ist durch eine HTTPS-Transportverschlüsselung geschützt. Um Daten während der Übertragung zu sichern, setzt CONTACT Elements auf das bewährte Verschlüsselungsprotokoll Transport Layer Security (TLS). Die Plattform nutzt den aktuellen Standard TLS 1.3 mit Perfect Forward Secrecy (PFS) sowie das Authenticated Encryption with Associated Data (AEAD)-Verfahren. Dabei kommt die AES-GCM-Verschlüsselung zum Einsatz. Sie gewährleistet die Vertraulichkeit, Authentizität und Integrität der Daten. Der HTTP Strict Transport Security (HSTS)-Mechanismus schützt Ihr Unternehmen vor Gefahren wie Downgrade-Attacken oder dem Diebstahl aktiver Sitzungen (Session Hijacking).

Anwender*innen und System kommunizieren über das abhörsichere HTTPS-Protokoll. Auch der Datenaustausch zwischen Systemkomponenten ist durch eine HTTPS-Transportverschlüsselung geschützt. Um Daten während der Übertragung zu sichern, setzt CONTACT Elements auf das bewährte Verschlüsselungsprotokoll Transport Layer Security (TLS). Die Plattform nutzt den aktuellen Standard TLS 1.3 mit Perfect Forward Secrecy (PFS) sowie das Authenticated Encryption with Associated Data (AEAD)-Verfahren. Dabei kommt die AES-GCM-Verschlüsselung zum Einsatz. Sie gewährleistet die Vertraulichkeit, Authentizität und Integrität der Daten. Der HTTP Strict Transport Security (HSTS)-Mechanismus schützt Ihr Unternehmen vor Gefahren wie Downgrade-Attacken oder dem Diebstahl aktiver Sitzungen (Session Hijacking).

Sicherheit auf höchstem Niveau

Die Entwicklung und der Betrieb von Cloud-Produkten auf Basis von CONTACT Elements erfüllen die strengen Anforderungen der ISO-Norm 27001. Diese Zertifizierung bestätigt, dass die Lösungen von CONTACT Software höchsten Sicherheitsstandards entsprechen und Ihre Daten bei uns in sicheren Händen sind.

Verwandte Elemente

Objekte schneller freigeben, regulatorische Vorgaben erfüllen

Umlaufverfahren von Prüf- und Genehmigungsprozessen für Dokumente und Elemente des virtuellen Produkts beschleunigen

Regulatorische Vorgaben erfüllen und Geltungssicherheit sowie Prozessverbindlichkeit erhöhen

Wissen unternehmensweit organisieren und nutzenieren und gemeinsam nutzen

Alle wichtigen Dokumente an jedem Arbeitsplatz verfügbar machen

Wertvolle Zeit beim Suchen nach Dokumenten sparen

Wertvolles Know-how schützen

Prüf- und Freigabeprozesse beschleunigen

Regulatorische Vorgaben wesentlich einfacher erfüllen

Datenzugang regulieren, Know-how schützen

Zentrale Vorgaben für den Know-how-Schutz sicher im ganzen Unternehmen umsetzen

Möglichkeiten eines leistungsfähigen und dynamischen Rechtesystems nutzen

Zugriff auf Projekt- und Produktdaten entlang Ihrer Prozesse rollenbasiert regulieren

Mit einer zuverlässigen Versionskontrolle für Geltungssicherheit sorgen

Weitere Informationen

Sie möchten mehr über dieses Thema erfahren? Wählen Sie aus einem der folgenden Informationsangebote.