Datenzugriffe mit Rollen- und Rechtekonzept sicher und flexibel steuern

In einer global vernetzten Arbeitswelt fällt es Unternehmen immer schwerer, ihr Wissen und Know-how zu schützen. Komplexe Strukturen in Organisationen, Projekten und Verantwortlichkeiten mit häufigen Anpassungen erschweren die Verwaltung von Zugriffsrechten. Gleichzeitig müssen sensible Daten besonders geschützt und gesetzliche Vorgaben und Compliance-Richtlinien eingehalten werden. Mit den Funktionen von CONTACT Elements für Roles & Access Rights erfüllen Sie diese Anforderungen zuverlässig – ohne hohen manuellen Aufwand und Risiken.

Ihre Vorteile

- Wissen und Know-how durch Zugriffsregulierung mit Rollenkonzept zuverlässig schützen

- Vorgaben und Sicherheitsrichtlinien verlässlich umsetzen

- Rechteprofile mit dynamischem Rechtesystem automatisch anpassen

- Schutzklassen auf Basis von Dokumenteigenschaften automatisch ermitteln und anpassen

- Nachvollziehbarkeit und Compliance durch Audit Trails sicherstellen

Wissen und Know-how mit Rollenkonzept schützen

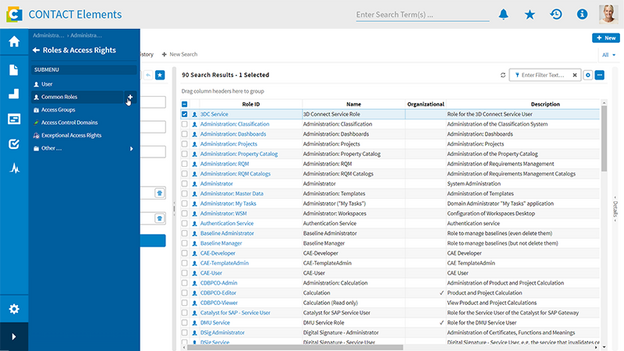

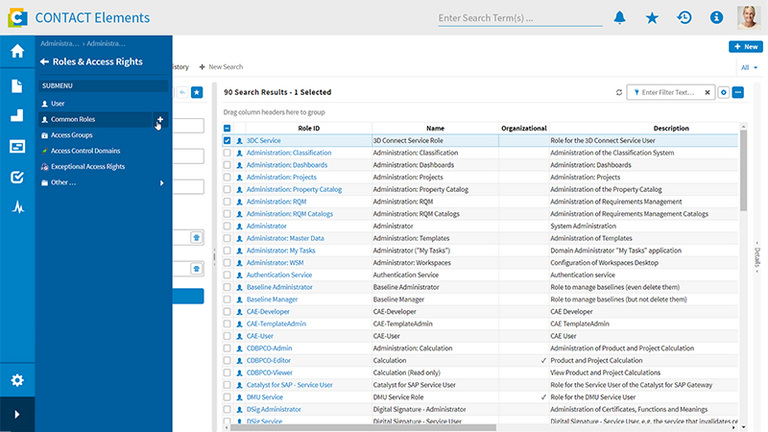

Mit Roles & Access Rights steuern Sie Zugriffe auf alle Daten im Produkt- und Projektlebenszyklus. Das flexible Rollenkonzept erlaubt die einfache Definition und Pflege präziser Rechteprofile. Zugriffsrechte ergeben sich direkt aus zugewiesenen Rollen: So kann die Rolle „Planer“ Arbeitspläne erstellen und bearbeiten, während die Rolle „Öffentlich“ nur Lesezugriff erhält. Diese Steuerung ist nicht nur auf Objektebene, sondern auch für einzelne Attribute des Objekts möglich. Durch allgemeine, benutzer- oder kontextspezifische Rollen und Gruppenbildung lassen sich organisatorische Strukturen exakt abbilden. Auf diese Weise schützen Sie Unternehmenswissen und -Know-how und setzen Sicherheitsrichtlinien konsequent um.

Mit Roles & Access Rights steuern Sie Zugriffe auf alle Daten im Produkt- und Projektlebenszyklus. Das flexible Rollenkonzept erlaubt die einfache Definition und Pflege präziser Rechteprofile. Zugriffsrechte ergeben sich direkt aus zugewiesenen Rollen: So kann die Rolle „Planer“ Arbeitspläne erstellen und bearbeiten, während die Rolle „Öffentlich“ nur Lesezugriff erhält. Diese Steuerung ist nicht nur auf Objektebene, sondern auch für einzelne Attribute des Objekts möglich. Durch allgemeine, benutzer- oder kontextspezifische Rollen und Gruppenbildung lassen sich organisatorische Strukturen exakt abbilden. Auf diese Weise schützen Sie Unternehmenswissen und -Know-how und setzen Sicherheitsrichtlinien konsequent um.

Rechteprofile automatisch anpassen

Das dynamische Rechtesystem von Roles & Access Rights sorgt dafür, dass Zugriffsrechte jederzeit korrekt und ohne manuellen Aufwand vergeben sind. Organisatorische Änderungen – etwa Projekt-, Standort- oder Abteilungswechsel – werden automatisch berücksichtigt und die Rechte entsprechend angepasst. Ebenso ermittelt das System Schutzklassen auf Basis von Dokumenteigenschaften wie Vertraulichkeit, Entwicklungsreifegrad oder Status und aktualisiert sie bei Änderungen sofort. So schützen Sie sensible Daten zuverlässig und unterstützen die Zusammenarbeit durch unternehmensweit stets aktuelle Rechteprofile.

Rechteprofile automatisch anpassen

Das dynamische Rechtesystem von Roles & Access Rights sorgt dafür, dass Zugriffsrechte jederzeit korrekt und ohne manuellen Aufwand vergeben sind. Organisatorische Änderungen – etwa Projekt-, Standort- oder Abteilungswechsel – werden automatisch berücksichtigt und die Rechte entsprechend angepasst. Ebenso ermittelt das System Schutzklassen auf Basis von Dokumenteigenschaften wie Vertraulichkeit, Entwicklungsreifegrad oder Status und aktualisiert sie bei Änderungen sofort. So schützen Sie sensible Daten zuverlässig und unterstützen die Zusammenarbeit durch unternehmensweit stets aktuelle Rechteprofile.

Das dynamische Rechtesystem von Roles & Access Rights sorgt dafür, dass Zugriffsrechte jederzeit korrekt und ohne manuellen Aufwand vergeben sind. Organisatorische Änderungen – etwa Projekt-, Standort- oder Abteilungswechsel – werden automatisch berücksichtigt und die Rechte entsprechend angepasst. Ebenso ermittelt das System Schutzklassen auf Basis von Dokumenteigenschaften wie Vertraulichkeit, Entwicklungsreifegrad oder Status und aktualisiert sie bei Änderungen sofort. So schützen Sie sensible Daten zuverlässig und unterstützen die Zusammenarbeit durch unternehmensweit stets aktuelle Rechteprofile.

Nachvollziehbarkeit und Compliance durch Audit Trails sicherstellen

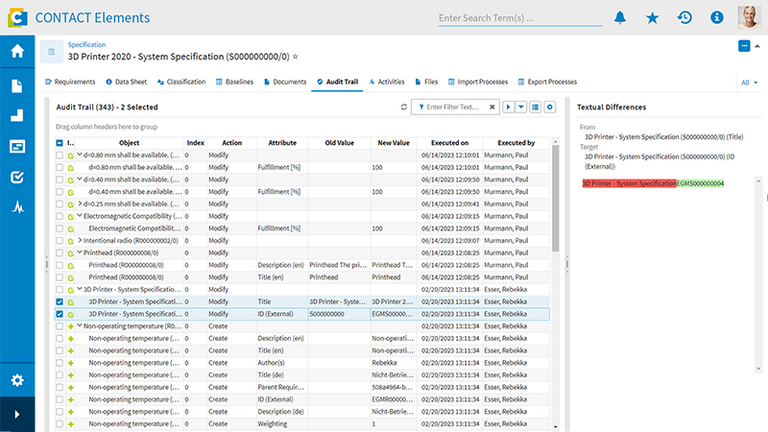

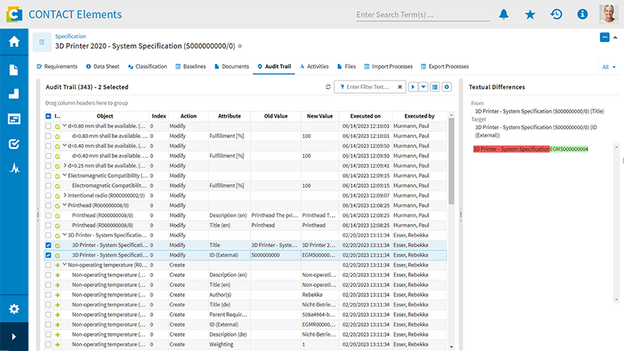

Entscheidend für eine effektive Zugriffsregulierung ist die Nachvollziehbarkeit aller Aktivitäten. Mit Roles & Access Rights werden Berechtigungen klar definiert und konsistent umgesetzt. Ergänzend dokumentieren Audit Trails alle Datenzugriffe und Änderungen an Rollen oder Rechten revisionssicher. Ihr Unternehmen erfüllt damit interne Vorgaben, aber auch externe Compliance-Anforderungen (zum Beispiel DSGVO, ISO 27001 oder branchenspezifische Standards). Im Falle eines Audits erfüllen Sie Nachweispflichten jederzeit problemlos.

Nachvollziehbarkeit und Compliance durch Audit Trails sicherstellen

Entscheidend für eine effektive Zugriffsregulierung ist die Nachvollziehbarkeit aller Aktivitäten. Mit Roles & Access Rights werden Berechtigungen klar definiert und konsistent umgesetzt. Ergänzend dokumentieren Audit Trails alle Datenzugriffe und Änderungen an Rollen oder Rechten revisionssicher. Ihr Unternehmen erfüllt damit interne Vorgaben, aber auch externe Compliance-Anforderungen (zum Beispiel DSGVO, ISO 27001 oder branchenspezifische Standards). Im Falle eines Audits erfüllen Sie Nachweispflichten jederzeit problemlos.

Entscheidend für eine effektive Zugriffsregulierung ist die Nachvollziehbarkeit aller Aktivitäten. Mit Roles & Access Rights werden Berechtigungen klar definiert und konsistent umgesetzt. Ergänzend dokumentieren Audit Trails alle Datenzugriffe und Änderungen an Rollen oder Rechten revisionssicher. Ihr Unternehmen erfüllt damit interne Vorgaben, aber auch externe Compliance-Anforderungen (zum Beispiel DSGVO, ISO 27001 oder branchenspezifische Standards). Im Falle eines Audits erfüllen Sie Nachweispflichten jederzeit problemlos.

IT-Umgebungen sicher gestalten

IT-Sicherheit hat viele Gesichter. Viele denken als erstes an die Abwehr von Cyberattacken. Es geht aber um wesentlich mehr. Worauf Sie bei der Gestaltung Ihrer IT-Umgebung achten müssen, lesen Sie in unserem White Paper „IT-Sicherheit in Unternehmen“!

IT-Umgebungen sicher gestalten

IT-Sicherheit hat viele Gesichter. Viele denken als erstes an die Abwehr von Cyberattacken. Es geht aber um wesentlich mehr. Worauf Sie bei der Gestaltung Ihrer IT-Umgebung achten müssen, lesen Sie in unserem White Paper „IT-Sicherheit in Unternehmen“!

IT-Sicherheit hat viele Gesichter. Viele denken als erstes an die Abwehr von Cyberattacken. Es geht aber um wesentlich mehr. Worauf Sie bei der Gestaltung Ihrer IT-Umgebung achten müssen, lesen Sie in unserem White Paper „IT-Sicherheit in Unternehmen“!

Verwandte Elemente

Verlässlichen IT-Betrieb gewährleisten

Robuste IT-Sicherheitsarchitektur für verlässlichen Betrieb

Einfache und sichere Benutzerverwaltung und Authentifizierung

Verlässlicher Zugriffsschutz durch personalisierte Logins und Multifaktor-Authentifizierung

Umfassende Verschlüsselung für sichere Datenübertragung

Sicherstellung der Vertraulichkeit, Authentizität und Integrität der Daten

Den Lebenszyklus von PLM-Objekten lückenlos dokumentieren

Den Lebenszyklus von Dokumenten und PLM-Objekten mit Audit Trails lückenlos nachvollziehen

Regulatorisch relevante Dokumente komfortabel in Mappen zusammenstellen

Mit digitalen Lebenslaufakten die Nachweisfähigkeit sichern und die Nutzung von Produkten und Anlagen verbessern

Wissen unternehmensweit organisieren und nutzen

Alle wichtigen Dokumente an jedem Arbeitsplatz verfügbar machen

Wertvolle Zeit beim Suchen nach Dokumenten sparen

Wertvolles Know-how schützen

Prüf- und Freigabeprozesse beschleunigen

Regulatorische Vorgaben wesentlich einfacher erfüllen

Weitere Informationen

Sie möchten mehr über dieses Thema erfahren? Wählen Sie aus einem der folgenden Informationsangebote.