Multifaktor-Authentifizierung bietet mehr Schutz vor Cyber-Attacken

Der Diebstahl von Login-Daten und Passwörtern ist ein Einfallstor für Industriespionage und Kriminelle. Eine Multifaktor-Authentifizierung schützt Unternehmen besser vor externen Angriffen.

Angriffe auf Firmennetzwerke und IT-Systeme von Unternehmen häufen sich. Besonders gefährdet sind verwertbare Informationen wie Kundendaten und Entwicklungsunterlagen. Eine Multifaktor-Authentifizierung (MFA) erschwert unautorisierten Personen den Zugriff auf virtuelle Ziele wie einen Computer, ein Netzwerk, eine Datenbank oder auch den Zugang zu einem Unternehmensstandort. CONTACT hat jetzt eine MFA-Lösung für seine Kunden entwickelt.

Mehrschichtige Verteidigung

Die MFA ist eine mehrschichtige Verteidigung gegen Angriffe über das Internet. Ist ein Faktor kompromittiert oder defekt, muss sich der Angreifer mit mindestens einer weiteren Barriere auseinandersetzen, um einen erfolgreichen Einbruch durchzuführen. MFA-Lösungen kombinieren dazu zwei oder mehr unabhängige Identifikationsnachweise:

- Was der Anwender kennt (Passwort)

- Was der Anwender hat (Security Token)

- Was der Anwender ist (biometrische Verifizierung)

Bei diesen Verfahren benötigt der Nutzer nicht nur ein Passwort, sondern ein weiteres Merkmal, das seine Identität belegt. Das kann ein Gegenstand sein wie ein Smartphone, eine Smartcard oder ein sogenannter Token, der die personenbezogene Identifizierung und Authentifizierung über eine Hardware- oder Softwarekomponente sicherstellt. Bei der biometrischen Verifizierung wird eine bestimmte menschliche Eigenschaft wie ein Fingerabdruck oder das Muster der Iris geprüft.

Potenzielle Sicherheitslücken

CONTACT hat verschiedene Gefährdungsszenarien analysiert, die den Zugriff auf interne Daten begünstigen. Viele große Unternehmen sichern schon die Anmeldung am Betriebssystem durch eine Multifaktor-Authentifizierung ab (beispielsweise mit Smartcard/PIN und Benutzername/Passwort). Bei kleineren mittelständischen Unternehmen dagegen sind MFA-Verfahren bislang wenig verbreitet.

Für Besucher, Lieferanten oder schlimmstenfalls auch Kollegen reicht in solchen Fällen ein Blick über die Schulter eines Mitarbeiters oder durch ein Bürofenster auf dessen Bildschirm bzw. Tastatur, um valide Anmeldedaten zu erhalten. Noch einfacher wird das Ausspähen durch einen fahrlässigen Umgang mit Passwörtern, also „Klassikern“ wie der Post-it am PC mit den persönlichen Zugangsdaten oder dem W-LAN-Schlüssel.

In vielen Kundenumgebungen kommunizieren und interagieren Anwendungsbausteine von CIM DATABASE PLM und Project Office bzw. die darunterliegende Technologieplattform CONTACT Elements mit externen Systemen. Ein Beispiel ist das Collaboration Portal, mit dem Unternehmen Ingenieurbüros, Zulieferer und Auftraggeber über das Web in die eigenen Entwicklungsprozesse einbinden. Auch hier sind MFA-Verfahren sinnvoll, um das interne Know-how besser zu schützen.

Zeitgesteuerte Einmalpasswörter

CONTACT hat seine MFA-Lösung nach den gleichen Qualitätskriterien gestaltet, die für die gesamte Produktentwicklung gelten: Sie basiert auf international bewährten, offenen Standards, ist auch für KMUs geeignet, für Anwender einfach zu bedienen und bei Bedarf zu erweitern.

Bei der Absicherung von Zugriffen werden drei Aspekte unterschieden:

- Wer tut etwas? (Authentifizierung)

- Darf der authentifizierte Nutzer das tun? (Autorisierung)

- Hat der authentifizierte Nutzer ausreichendes „Guthaben“? (Accounting)

Die Multifaktor-Authentifizierung von CONTACT setzt auf der oberen Ebene an. Sie bietet ein Authentifizierungs-Plugin, das auf dem Algorithmus TOTP (Timebased One Time) basiert. Dieser Standard wurde von der branchenübergreifenden OATH Initiative For Open Authentication [1] entwickelt und von der IETF Internet Engineering Task Force als RFC 6238 [2] veröffentlicht.

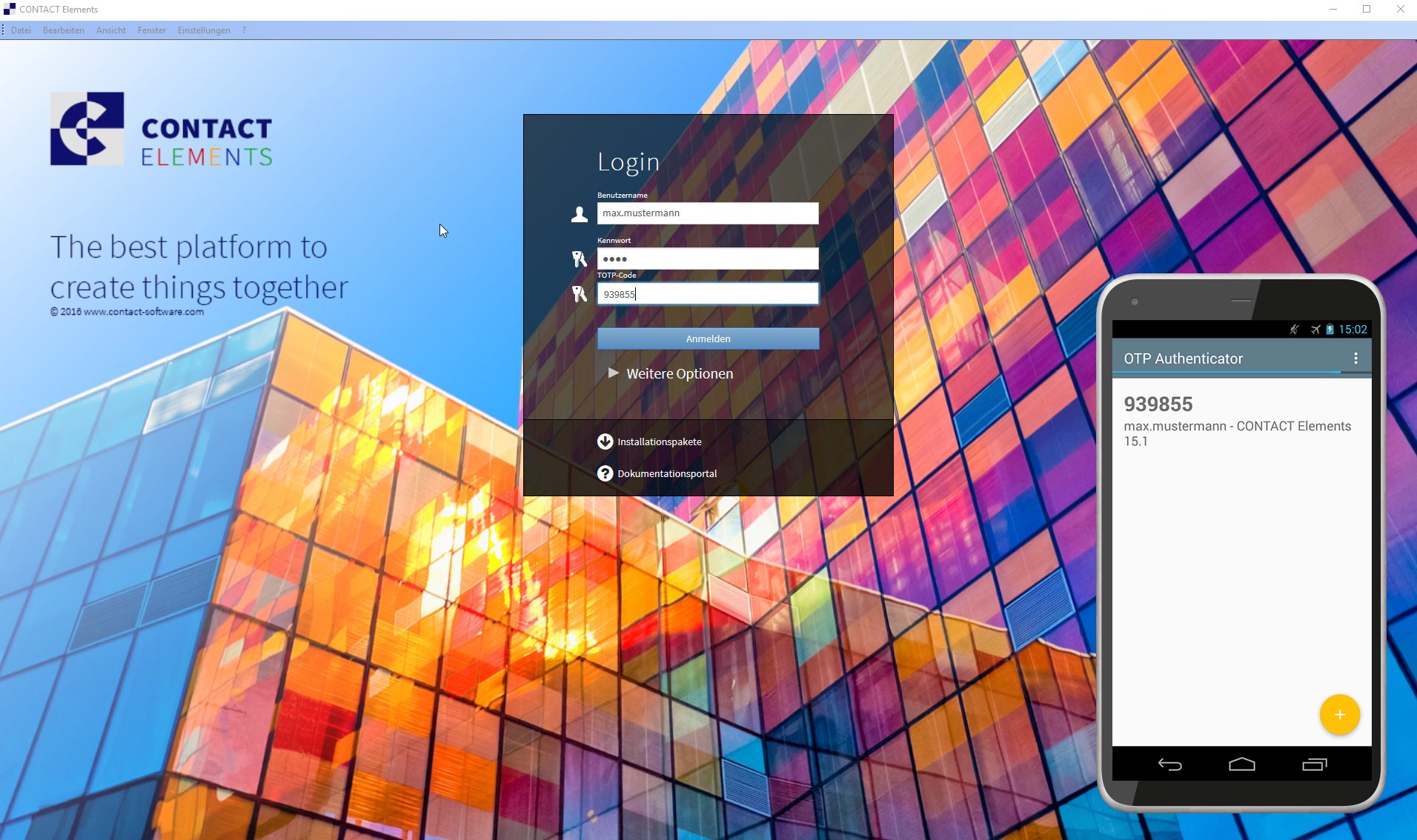

Bei diesem Verfahren wird zusätzlich zu Benutzername und Passwort ein jeweils nur 30 Sekunden gültiges Einmalpasswort abgefragt. Für die Eingabe verwendet der Nutzer einen TOTP-fähigen Passwortgenerator. Dieser Soft-Token ist eine Smartphone App [3] oder eine PC-Anwendung, die initial – z.B. durch Scannen eines QR Code – ein gemeinsames Geheimnis mit dem MFA-Baustein der Technologieplattform CONTACT Elements austauscht, von dem die Einmalpasswörter gemäß aktueller Zeit abgeleitet werden.

Das Ausspähen und Wiederverwenden der persönlichen Login-Daten reicht bei Verwendung des TOTP-Verfahrens nicht mehr aus: Ein Angreifer kann zwar zusätzlich zu Benutzername und Passwort das gerade gültige Einmalpasswort ermitteln, doch bringt ihn das nicht weiter. Einmalpasswörter werden sofort nach Verwendung oder nach Ablauf der 30 Sekunden ungültig.

Auf Ebene 2, der Autorisierung, greift CONTACTs Rollen- und Rechtesystem. Hiermit legt ein Unternehmen fest, auf welche Daten und Dokumenten der authentifizierte Nutzer zugreifen darf und ob er nur Leserecht hat oder diese auch bearbeiten kann.

Fazit

Für CONTACT ist der Schutz sensibler Daten seiner Kunden vor unberechtigten Zugriffen, Malware und Manipulation eine zentrale Anforderung. Verantwortlich dafür ist ein internes Security-Team, das eng mit dem Produktmanagement zusammenarbeitet. Seine Aufgabe: den Markt zu beobachten, neue Angriffsvektoren zu ermitteln, Sicherheitskonzepte zu definieren und nach dem aktuellen Stand der Technik umzusetzen. Die digitale Signatur, die Sicherheitsarchitektur für das Collaboration Portal nach dem Defense-in-Depth-Prinzip und die neue MFA-Lösung sind aktuelle Beispiele dafür.

Außerdem bringen wir weitere Sicherheitsmodule heraus, um Kunden bei der Umsetzung von neuen Geschäftsmodellen im Internet der Dinge (IoT) zu unterstützen und abzusichern. Dabei setzt CONTACT wiederum auf modernste Technologien: OAuth2 gemäß RFC 6749 [4], ein Protokoll, das sich als Standard für die Authentifizierung und Autorisierung im Web etabliert hat, und dem darauf basierenden OpenID Connect [5]. Diese Verfahren ermöglichen es einerseits, CONTACTs IoT-Anwendungen oder CIM DATABASE PLM eng in vorhandene Unternehmens- und Cloud-Sicherheitslösungen [6] zu integrieren, und andererseits die Zugriffe auf diese Systeme noch feiner zu „partitionieren“.

Ihr Ansprechpartner bei CONTACT: Michael Schlenker, Senior Softwareentwickler

Quellen

- https://openauthentication.org/

- https://tools.ietf.org/html/rfc6238

- Google Authenticator: https://support.google.com/accounts/answer/1066447?hl=de

- https://tools.ietf.org/html/rfc6749

- http://openid.net/connect/

- Azure Active Directory: https://docs.microsoft.com/de-de/azure/active-directory/develop/active-directory-protocols-openid-connect-code