Collaboration Portal: Sicher über das Internet zusammenarbeiten

Web-basierte Lösungen machen es heute möglich, externe Partner effizient in die eigenen Entwicklungsprozesse einzubinden. Dies beschleunigt die Bearbeitung und macht sie verlässlicher, wirft aber die Frage auf, wie sensible Daten vor unberechtigten Zugriffen, Malware usw. zu schützen sind. Das umfassende Sicherheitskonzept für das CONTACT Collaboration Portal zeigt den Stand der Technik.

Collaboration Portal ist eine Standardkomponente der CONTACT Elements Plattform. Das Web-Portal verbindet CIM DATABASE PLM und Project Office Anwender mit Ingenieurbüros, Zulieferern und Auftraggebern. Anstelle von E-Mails arbeiten die Beteiligten deutlich effizienter in einem gemeinsamen Prozess- und Projektkontext an ihren CAx-Daten und Dokumenten.

Dabei ist der Zugang zum internen Know-how klar eingegrenzt: Für externe Anwender umfasst dieser genau die durch die eigenen internen Mitarbeiter initiierten und vordefinierten Workflows. Über den Regelfall hinaus hat CONTACT gleichzeitig auch die Szenarien fahrlässigen oder vorsätzlichen Verhaltens anhand möglicher Angriffsvektoren analysiert. Das Ergebnis definiert Randbedingungen für den sicheren Betrieb und die Schadensbegrenzung im Angriffsfall. Im Folgenden werden die wichtigsten Bausteine dieser Sicherheitsarchitektur beschrieben.

Abgesicherte Netzwerk- und Serverarchitektur

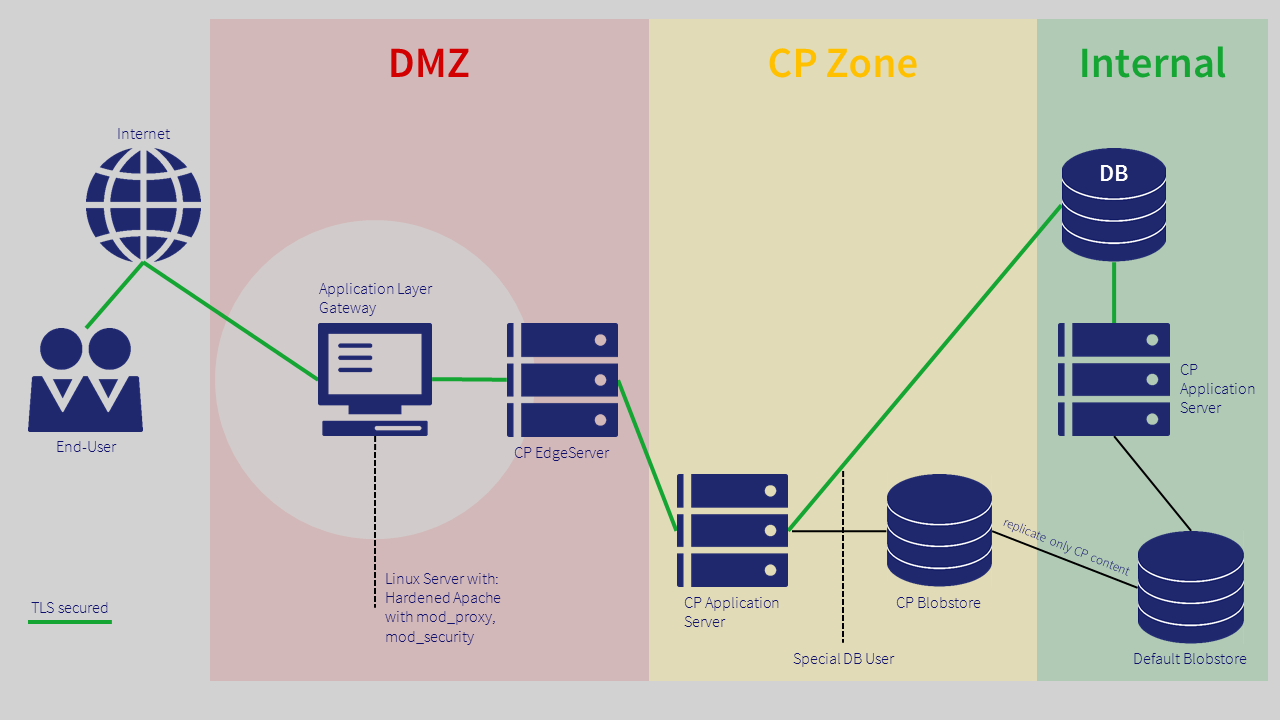

Eine sinnvolle Netzwerk- und Serverarchitektur ist das wichtigste Element für einen sicheren Betrieb. Die von uns erarbeitete Empfehlung sieht drei separate Netzwerkzonen sowie getrennte Applikations- und Edge-Server für das Collaboration Portal (kurz CP) vor. Zwischen Internet und Intranet werden so zwei zusätzliche „Sicherheitsschleusen“ nach dem Defense-in-Depth-Prinzip aufgespannt. Firewalls an jedem Übergang verhindern, dass durch Sicherheitslücken eine Kommunikation außerhalb der vorgesehenen Kanäle ermöglicht wird.

In der ersten, demilitarisierten Zone („DMZ“) empfängt ein Application Layer Gateway sämtliche Anfragen und filtert schon an diesem Punkt potenzielle Angriffe heraus. Gültige Requests werden an den Edge-Server weiter geleitet, der wiederum mit dem CP Applikationsserver in der zweiten Netzwerkzone in Verbindung steht.

Diese „CP Zone“ enthält einen dedizierten Applikationsserver für das Collaboration Portal sowie einen eigenen Dokumententresor (Vault). Weder der hier installierte CP Applikationsserver noch der Edge-Server in der ersten Zone enthalten Entwicklungs- und Administrationswerkzeuge.

Der CP Applikationsserver hat keinen Zugriff auf interne Vaults und verwendet eine Datenbankverbindung mit stark eingeschränkten Rechten. Der CP Vault darf aufgrund der Firewall-Konfiguration ausschließlich mit einem internen Vault kommunizieren.

Selbst bei einem erfolgreichen Angriff wird durch diese Maßnahmen verhindert, dass in dieser Zone zusätzliche Rechte erlangt oder Dateien, die nicht für das Collaboration Portal freigegeben sind, ausgespäht werden können.

Diese „CP Zone“ enthält einen dedizierten Applikationsserver für das Collaboration Portal sowie einen eigenen Dokumententresor (Vault). Weder der hier installierte CP Applikationsserver noch der Edge-Server in der ersten Zone enthalten Entwicklungs- und Administrationswerkzeuge.

Der CP Applikationsserver hat keinen Zugriff auf interne Vaults und verwendet eine Datenbankverbindung mit stark eingeschränkten Rechten. Der CP Vault darf aufgrund der Firewall-Konfiguration ausschließlich mit einem internen Vault kommunizieren.

Selbst bei einem erfolgreichen Angriff wird durch diese Maßnahmen verhindert, dass in dieser Zone zusätzliche Rechte erlangt oder Dateien, die nicht für das Collaboration Portal freigegeben sind, ausgespäht werden können.

In der dritten Netzwerkzone steht der für die Datenreplikation mit dem CP Vault vorgesehene interne Vault. Dieser prüft vor jeder Übertragung an das Collaboration Portal, ob die Replikation aufgrund der aktuellen Datenlage zulässig ist. Nur wenn dies der Fall ist, wird das Datenelement tatsächlich repliziert.

Sicherheitslücken schnell schließen

Das eingangs erwähnte Application Layer Gateway wird in Form einer virtuellen Maschine bereitgestellt und stets aktuell gehalten. Veröffentlicht CONTACT eine neue Version mit sicherheitsrelevanten Patches, reicht es die VM auszutauschen und die Netzwerkkonfiguration über den Hypervisor (z.B. mit einem virtuellen Netzwerk) an das eigene Netzwerk anzupassen.

Für Kunden richtet CONTACT ein Computer Emergency Response Team (CERT-Service) für die eigenen Produkte ein. Bekannt gewordene Sicherheitslücken - auch in verwendeten Komponenten, die nicht von uns selbst kommen - sowie Updates zur Behebung werden auf diesem Weg schnellstmöglich kommuniziert.

Zusammenfassung

Das Collaboration Portal ist eine Web-basierte Lösung für die Zusammenarbeit mit Entwicklungspartnern und Kunden. Seine sichere Nutzung wird durch das Zusammenspiel von mehreren Maßnahmen hergestellt.

Außerhalb der internen Zone werden nur freigegebene Datenelemente für externe Personen vorgehalten – isoliert vom Hauptsystem mit der zentralen Datenbank. Der Zugriff im Portal erfordert immer eine Authentifizierung, die in Verbindung mit den über das CONTACT Rechtesystem gewährten Lese- oder Bearbeitungsrechten autorisiert wird. Alle Datenübertragungen über das Internet werden über den Standard TLS 1.2 verschlüsselt (AES-GCM).

Sicherheit ist kein statischer Zustand, neue Bedrohungen erfordern entsprechende Gegenmaßnahmen. Die Komponentenarchitektur von CONTACT Elements und den darauf aufbauenden Anwendungen ermöglicht bei Problemen eine schnelle Reaktion und ein Patch-Management, das erkannte Sicherheitslücken umgehend schließt.

Ansprechpartner: Michael Schlenker, Senior Software Engineer